Prečo ste sa rozhodli vybudovať dohľadové centrum kybernetickej bezpečnosti, známe ako SOC – Security operations center?

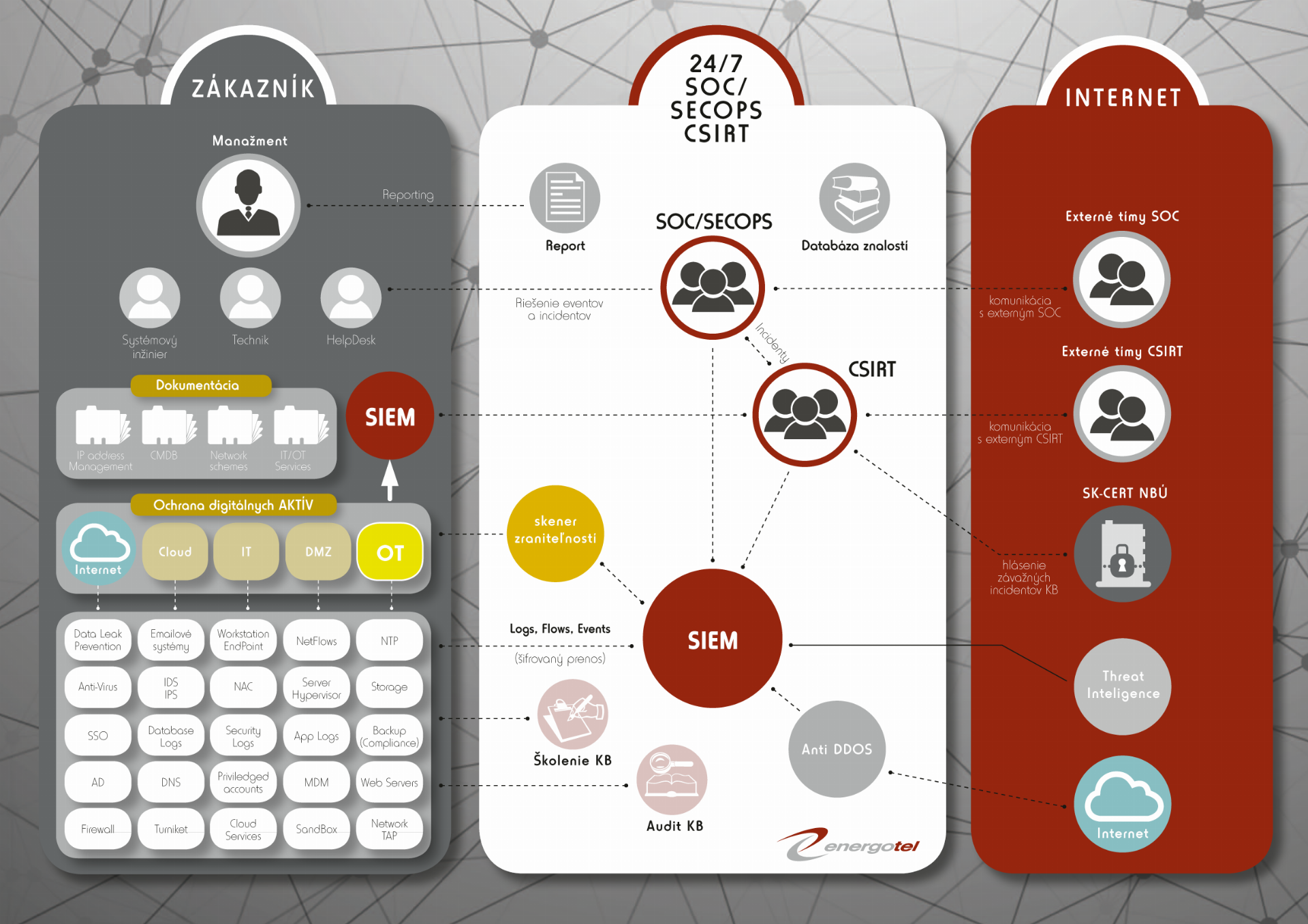

Energotel od svojho vzniku prevádzkuje pracovisko NMC s nepretržitou 24/7/365 prevádzkou, ktoré je primárne zodpovedné za monitoring rozsiahlej telekomunikačnej a IT infraštruktúry, ktorej prevádzkovanie a poskytovanie služieb má procesne zastrešené zavedením dokumentácie, postupov a procesov v súlade s normou ISO 27001. Keďže je však telekomunikačná infraštruktúra verejná a používa sa aj na prístup do globálneho internetu, toto NMC pracovisko zároveň plnilo sekundárne aj rolu dohľadu nad kybernetickou bezpečnosťou. V roku 2018 po vstúpení do platnosti zákona o kybernetickej bezpečnosti sme sa rozhodli rolu SOC vyčleniť do samostatného úseku a zároveň zužitkovať existujúce skúsenosti a rozšíriť svoje portfólio aj o túto oblasť. Služba SOC poskytuje aktívnu ochranu sietí a zákazníckych technológií.

V čom vidíte hlavné výhody vašej služby SOC?

Rozdelil by som to na niekoľko rovín. Security Operational Center predstavujú ľudia, procesy a technologické prostriedky. Ľudia sú vysokokvalifikovaný tím pozostávajúci zo špecialistov L1 – L3 úrovne, ktorý pokrýva 24/7/365 celú škálu udalostí a problémov, ktoré deteguje pomocou technologických prostriedkov, reaguje na ne v súlade s nastavenými procesmi.

Medzi hlavné výhody SOC-u prevádzkovaného v našej spoločnosti by som zaradil trvalú prítomnosť SOC operátora. Ten umožňuje okamžitú reakciu na bezpečnostný incident. Považujeme za kriticky dôležité, aby bola služba zákazníkovi poskytovaná nepretržite, a nielen 8/5, ako je bežné (koniec koncov útočník na druhej strane sveta asi nebude čakať so svojím kybernetickým útokom, pokým bude váš zamestnanec v práci).

Ďalej zdieľanie nákladov – funkčný SOC so schopnosťou reálne postihnúť bezpečnostné incidenty a správne na ne reagovať vyžaduje stabilizovaný a vysoko vyškolený pracovný tím s reálnou praxou. Nie je jednoduché takýto tím ľudí z personálnej stránky vybudovať a dáva ekonomický zmysel tieto náklady následne zdieľať medzi viaceré spoločnosti, ktoré tento typ služby konzumujú.

Tretia výhoda je OT prostredie. Tým, že vychádzame z prostredia energetiky, OT prostredie je integrálnou súčasťou nášho myslenia a práce. Ďalej nezávislosť – náš SOC tím poskytuje neskreslené informácie o reálnom stave bezpečnostnej situácie pre majiteľa monitorovaných prostriedkov a je plne nezávislý od IT riadenia a prevádzky.

A určite sem patrí aj zdieľanie informácií, vedomostí a nákladov na preventívne opatrenia. Keďže monitorujeme viaceré spoločnosti s podobným zameraním, dokážeme veľmi efektívne zdieľať informácie a vedomosti, keďže existuje predpoklad, že na spoločnosti s podobným zameraním vplývajú aj podobné hrozby a zároveň tieto spoločnosti môžu mať podobné zraniteľnosti.

Michal Lonček - vedúci oddelenia systémovej administrácie v spoločnosti Energotel, certifikovaný audítor kybernetickej bezpečnosti, CISSP, CISA

Kto je váš typický zákazník na službu SOC?

Služba SOC je tu pre každého, kto to s kybernetickou bezpečnosťou svojej siete a informačných systémov myslí vážne. Vzhľadom na našu pozíciu na trhu upriamujeme pozornosť na niekoľko oblastí – jednak sektor energetiky a energonosičov, v ktorých operujú naše materské spoločnosti (Západoslovenská energetika, a.s., SSE Holding, a.s., Východoslovenská energetika Holding, a.s., Slovenské elektrárne, a.s., a TRANSPETROL, a.s.), ďalej na sektor telekomunikácií (medzi našich zákazníkov patria spoločnosti ako SWAN, Slovanet, UPC a väčšina významných regionálnych operátorov) a takisto rozvíjame aktivity v segmente samospráv (mestá a obce) či nemocníc.

Opíšte nám proces zriadenia služby SOC pre vášho typického zákazníka.

Vo všeobecnosti by som rozdelil našich zákazníkov na dva typy: veľkí zákazníci majú vo väčšine prípadov vyriešený centralizovaný zber logov. V takomto prípade je SOC pracovisko prepojené vo forme dedikovanej L2 VPN (mimo verejného internetu) k zákazníkovi a logy sú preposielané do nášho SIEM nástroja. V prípade menších zákazníkov, ktorí v oblasti kybernetickej bezpečnosti sú na začiatku, inštalujeme do priestorov zákazníka zariadenie na zber logov, ktoré sú následne prostredníctvom šifrovaného SSL spojenia preposielané na SIEM Energotelu. Spojenie je u nás termínované na firewalle a v princípe spojenie je len jednosmerné (t. j. Energotel nepotrebuje spätný prístup do zákazníckych systémov).

Čo vám musí zákazník poskytnúť?

Pre úspešné poskytovanie služby SOC je nevyhnutná úzka spolupráca so zákazníkom. Na začiatku je to poskytnutie zoznamu aktív, ktorých kybernetická bezpečnosť sa bude monitorovať. Zahŕňa to zoznam sieťových, serverových, koncových, bezpečnostných a aplikačných informačných systémov, zoznam SW platforiem a aplikácií, mapy komunikačných a dátových tokov. Tieto informácie sú dôležité, aby náš SOC analytik dokázal správne nastaviť všetky dôležité parametre monitoringu bezpečnosti.

Následne úzko spolupracujeme so zákazníkom, aby sme sa oboznámili s bezpečnostnými politikami a firemnými pravidlami viažucimi sa na posúdenie kritickosti konkrétnej udalosti, aby sme vedeli správne interpretovať dáta špecificky viazané na zákaznícke prostredie a správne nastaviť proces eskalácie pre jednotlivé kategórie.

Má zákazník prístup k týmto dátam?

Naše SIEM riešenie je multitenantné a každý zákazník má prístup a vidí rovnaké dáta, dashboardy a reporty ako operátor SOC.

Aké výzvy očakávate v budúcnosti od SOC?

Máme rozpracovanú integráciu strojového učenia, detailné monitorovanie výkonnosti aplikácií a nasadenie SOAR (Security Orchestration, Automation and Response), teda nástroja na orchestráciu a automatizáciu riešenia bezpečnostných udalostí. Nič z tohto nie je možné implementovať na „zelenej lúke“. Potrebujeme mať spolu so zákazníkom absolútne odladené pravidlá, procesy a normalizované dáta. Platforma SOAR má tri hlavné komponenty – bezpečnostnú orchestráciu, automatizáciu a reakciu. Je to nadstavba systému, ktorá dokáže na základe korelácie udalostí z viacerých zdrojov automaticky vykonať nejakú formu bezpečnostného opatrenia. Môže ísť napríklad o zmenu konfigurácie portu aktívneho prvku – aplikovanie filtrácie prevádzky cez ACL alebo aktivovanie sieťovej karantény v prípade podozrivého správania koncových PC.

Takisto môže ísť o automatizovanú zmenu firewallových pravidiel na perimetri siete na elimináciu detegovanej hrozby. Hlavná výhoda je v umožnení lepšieho pochopenia kontextu hrozieb a následnej veľmi rýchlej reakcie na danú hrozbu, resp. incident. Strojové učenie umožňuje učiť sa a následne adekvátne reagovať na rôzne vstupné hodnoty bez toho, aby bol systém na ne explicitne naprogramovaný. Vyžaduje dostatočne veľký objem dát, nad ktorými sa bude vykonávať proces učenia, bezpečnostného analytika s matematickým myslením a relatívne dlhý čas na ladenie (najmä odstránenie falošne pozitívnych varovaní). V kombinácii SOAR a strojového učenia rozhodne vidíme prínosy, a je to pre nás aktuálne pomyselný vrchol pyramídy. Namieste je zároveň však aj upozornenie, že žiadne z týchto technológií nefungujú na základe mágie a nenasadzujú sa štýlom „kliknem pri inštalácii 3x next a mám vyriešenú kybernetickú bezpečnosť“.

Čo sa deje, len čo vaše SOC pracovisko zdeteguje potenciálny kybernetický incident?

Postupuje sa podľa dohodnutého procesu so zákazníkom. Typicky ide o notifikáciu prostredníctvom nástroja na evidenciu a sledovania životného cyklu incidentov, nasleduje spolupráca so zákazníkom a podpora jeho odborných tímov pri analýze detegovaných udalostí a návrh efektívnych opatrení. Pre vybraných zákazníkov zabezpečujeme komunikáciu s CSIRT tímom NBÚ, resp. pri príprave hlásenia kybernetického incidentu na NBÚ.

S akými incidentmi sa najčastejšie stretávate v praxi?

Vzhľadom na náš tradičný biznis verejného telekomunikačného operátora, jedným z najčastejších problémov, s ktorými sa v praxi stretávame, sú útoky, ktorých cieľom je odopretie služby – Denial of Service, resp. Distributed Denial of Service. Tie môžu viesť k nefunkčnosti, respektíve nedostupnosti základných služieb, služieb kritickej infraštruktúry, alebo bezpečnostným incidentom všeobecne. Cieľom útoku môže byť konkrétne zariadenie, služba alebo celá sieťová či serverová infraštruktúra, ktorá je zahlcovaná veľkým množstvom fiktívnych požiadaviek a dokáže systém znefunkčniť na dlhé hodiny, respektíve v krajnom prípade dokonca dni.

Akú ma útočník motiváciu?

Dôvodov na útok je niekoľko, medzi najčastejšie patria: konkurencia – v ideálnom svete sa bude snažiť predbehnúť vás prostredníctvom vyššej efektivity, inováciami či nižšou cenou. V reálnom svete však je často jednoduchšie (a lacnejšie) odstaviť vami poskytovanú službu prostredníctvom DDoS útoku. Ďalej vydieranie. V tomto prípade ide o kybernetických kriminálnikov, ktorí formou vydierania vyžadujú zaslanie výpalného, väčšinou formou bitcoinu. Útok sa typicky začína emailom, v ktorom vás informujú, že buď zaplatíte (väčšinou do 24 – 48 hodín), alebo v opačnom prípade bude na vás aktivovaný DDoS útok, ktorý zneprístupní vaše kriticky dôležité aktíva.

Takmer vo všetkých prípadoch sú maily zasielané cielene na konkrétnu osobu a predchádzal im aspoň základný prieskum zo strany útočníka. V mnohých prípadoch demonštračný DDoS skutočne prebehne, čím sa výrazne zvýši šanca, že obeť zaplatí. Dôvodom sú aj on-line hry. Hráči občas využívajú DDoS útok na dočasné vyradenie svojho herného protivníka. V takýchto prípadoch často stačí útok s nižšou intenzitou a obmedzeným časom (desiatky sekúnd až jednotky minút). A tiež odvedenie pozornosti – DDoS je v tomto prípade využitý na odvrátenie pozornosti obete pred alebo počas začatia iného typu hekerského útoku na organizáciu.

Ako takýto útok prebieha?

Samotný útok je vygenerovaný pomocou armády takzvaných zombíkov, čo sú kompromitované počítače pripojené k internetu, ktoré boli napadnuté počítačovými vírusmi alebo trójskymi koňmi a môžu sa použiť na vykonávanie škodlivých úloh na diaľku. Botnety zombie počítačov sa okrem DDoS útokov často používajú aj na šírenie e-mailového spamu. Väčšina majiteľov zombie počítačov netuší, že ich systém je napadnutý, pod vzdialenou kontrolou hekera a je aktívne využívaný na útoky proti tretím stranám.

Druhou, nemenej početnou a do budúcnosti ešte dôležitejšou skupinou sú takzvané IoT (Internet of Things, internet vecí) zariadenia. Internet vecí je systém vzájomne prepojených výpočtových zariadení so schopnosťou prenášať údaje cez sieť bez toho, aby vyžadovali interakciu človek-človek alebo človek-počítač. Na spotrebiteľskom trhu je technológia internetu vecí najviac vnímaná v súvislosti s tzv. prvkami inteligentného domu (napríklad svietidiel, termostatov, domácich bezpečnostných systémov a kamier a iných domácich spotrebičov). V mnohých prípadoch sú tieto systémy inštalované spôsobom „pripoj a zabudni“ a počas svojho životného cyklu im nie je venovaná žiadna starostlivosť vo forme aktualizácie softvéru ci patchovania zraniteľností.

Treťou skupinou sú zariadenia, typicky servery, ktoré sú do internetu pripojené vysokokapacitnými linkami a bežia na nezabezpečený softvér so známou zraniteľnosťou. Ako príklad môžeme uviesť servery poskytujúce službu Network Time Protocol (NTP) na synchronizáciu času a Domain Name System (DNS) na preklad doménových mien na IP adresy. Obe tieto služby zasielajú dáta prostredníctvom nestavového protokolu UDP a z princípu svojho fungovania môžu byť zosilňované.

Dá sa proti takýmto útokom brániť?

Ako odpoveď na tieto hrozby pripravila naša spoločnosť nový produkt ochrany zákazníkov pred DDoS útokmi z internetu. V závislosti od požadovanej hĺbky ochrany ponúkame dva nasledujúce typy:

- AntiDDoS standard

Služba je primárne určená na ochranu proti volumetrickým DDoS útokom (t. j. útokom, ktorých cieľom je zahltenie sieťovej infraštruktúry alebo kapacity liniek veľkým množstvom dát). Je poskytovaná v tzv. out-of-path režime prostredníctvom zberu a vyhodnocovania netflow záznamov zo smerovačov, cez ktoré je zákazník pripojený do globálneho internetu. V prípade, že systém na základe prednastavených hraničných hodnôt vyhodnotí prevádzku ako abnormálnu (typický čas detekcie je asi 40 – 60 sekúnd), automaticky aplikuje filter signalizovaný protokolom BGP flowspec, ktorý nežiaducu prevádzku zahodí už v sieti Energotelu, a tým ochráni integritu zákazníckych služieb. Filtrované môžu byť konkrétne zdrojové a cieľové IP adresy, TCP/UDP porty a príznaky, resp. sieťové protokoly.

- AntiDDoS premium

Služba je primárne určená na ochranu kriticky dôležitých aktív zákazníka, ktoré majú požiadavku na veľmi vysokú dostupnosť a integritu služby (t. j. služba musí byť pre zákazníka dostupná aj počas samotného DDoS útoku). Je poskytovaná v tzv. in-line režime, keď zákaznícke dáta trvalo prechádzajú dedikovanou hardvérovou ochranou (tzv. scrubbing centrum, resp. DDoS práčka). Na základe kontinuálnej analýzy prenášaných dát v reálnom čase je v prípade detekcie útoku automaticky aplikovaná ochrana a k zákazníkovi sa dostane len vyčistená prevádzka. Súčasťou služby je reporting detegovaných a vyčistených útokov a prístup zákazníka na svoj portál.

Hovorí sa, že často najslabším článkom býva ľudský faktor. Je to pravda?

Väčšina organizácií dnes komunikuje s okolím digitálne a pôsobí v kybernetickom priestore prostredníctvom svojej webovej stránky, e-mailu alebo sociálnych sietí. Pretože prax ukazuje, že ľudský faktor je najvýznamnejšou príčinou incidentov kybernetickej bezpečnosti, či už vo forme nevedomosti alebo nezodpovedného správania pri využívaní technológie, je nevyhnutné pre zamestnancov a dodávateľov zabezpečiť kontinuálne vzdelávanie formou školení.

Školenia v oblasti kybernetickej bezpečnosti alebo ochrany osobných údajov štandardne vyvolávajú u zamestnancov povzdych či šomranie na stratený čas. Školenie sa typicky realizuje jedenkrát za rok spoločne pre všetkých zamestnancov vo veľkej zasadačke (často spolu s BOZP či požiarnou ochranou) a býva prezentované zamestnancom IT oddelenia, ktorý síce má dobré technické zázemie, avšak často mu chýbajú komunikačné či prezentačné zručnosti. Väčšina zamestnancov si kráti čas surfovaním na telefóne a teší sa na záver, keď IT pracovník nadiktuje správne odpovede na teste. Naša spoločnosť ponúka školenie v oblasti kybernetickej bezpečnosti formou on-line kurzov, ktoré si zamestnanec alebo dodávateľ môže študovať podľa vlastného časového rozvrhu. V kurze je vysvetlené, prečo sa potrebujeme chrániť pred hrozbami, ktoré prináša pripojenie na internet.

Dozviete sa, čo sú základné princípy informačnej bezpečnosti vo forme dôvernosti, integrity a dostupnosti, čo sú digitálne aktíva spoločnosti a ako sa chrániť pred kybernetickými hrozbami. Oboznámite sa so základným prvkom riadenia kybernetickej bezpečnosti – procesom autentifikácie používateľa. Detailne sú rozobraté faktory autentifikácie spolu s príkladmi, radami a odporúčaniami. Pozornosť sa venuje sociálnemu inžinierstvu, správnym reakciám na phishingový e-mail, ochrane pred škodlivým kódom, správnym používaním USB. V neposlednom rade sa v kurze účastník oboznámi s potenciálnymi hrozbami, ktoré vplývajú na úroveň fyzickej bezpečnosti. Na konci kurzu si zamestnanec či dodávateľ vyhodnotí svoje vedomosti prostredníctvom krátkeho testu.

Jednou zo služieb, ktorú vaša spoločnosť ponúka, je aj Audit kybernetickej bezpečnosti. Prečo ste sa rozhodli venovať sa aj tejto oblasti?

Naším nosným produktom v oblasti kybernetickej bezpečnosti je monitoring prostredníctvom SOC. Postupom času, ako sme túto službu na trhu ponúkali, sme zistili, že je veľa spoločností, ktoré síce zo zákona majú mať implementované bezpečnostné opatrenia, avšak reálne sú v tejto oblasti úplne na začiatku, a tým nie je čo monitorovať. Takáto spoločnosť má zväčša len hmlistú predstavu, čo je vyžadované. V takomto prípade väčšinou začíname spoluprácu cez GAP analýzu, ktorá slúži na vyhodnotenie úrovne plnenia požiadaviek zákona a vyhlášky a dá spoločnosti obraz o plnení, resp. neplnení jednotlivých požiadaviek. Teda bezpečnostná analýza aktív, hrozieb a rizík. Samozrejme, precízne spracovaná GAP analýza vyžaduje dobrú znalosť požiadaviek zákona a vyhlášky k zákonu. Certifikovaný audit kybernetickej bezpečnosti je preto logický krok, ktorým dokážeme pokryť zákaznícku potrebu prakticky od nuly až do bodu, keď je pripravený konzumovať službu SOC.

Vaša spoločnosť je prevádzkovateľom základných služieb podľa zákona o kybernetickej bezpečnosti. Absolvovali ste už audit?

Energotel je prevádzkovateľom dvoch základných služieb: Poskytovateľ služby výmenného uzla internetu na účel prepájania sietí a Poskytovateľ služieb systému doménových mien na internete. Keďže sa oblasti kybernetickej bezpečnosti venujeme už dlhší čas a postupne sa stáva jedným z našich nosných produktov, audit kybernetickej bezpečnosti sme absolvovali ešte pred požadovaným termínom na jeseň minulého roku ako jeden z prvých prevádzkovateľov základnej služby na Slovensku.

Samozrejme, z dôvodu zachovania nezávislosti a objektivity nám audit realizoval nezávislý externý audítor. Rovnako ako pri službe SOC, aj pri službe Audit kybernetickej bezpečnosti sa snažíme profilovať a venujeme sa najmä sektoru energetiky, kde dokážeme zužitkovať naše znalosti a skúsenosti aj v oblasti OT (priemyselných riadiacich systémov, resp. systémov SCADA).

V čom vnímate najväčšie výzvy do budúcnosti?

Vzdelávanie. Technológia sa dá nakúpiť, avšak skutočne kvalifikovaných odborníkov v oblasti informačnej bezpečnosti máme žalostne málo. Zoberme si príklad Manažérov kybernetickej bezpečnosti – zákon ukladá prevádzkovateľom základnej služby požiadavku na určenie roly Manažéra KB, ktorého zodpovednosťou je široká paleta aktivít ako koncepčné riadenie informačnej a kybernetickej bezpečnosti organizácie a dodávateľov, vytváranie bezpečnostnej architektúry organizácie, riadenie procesov hodnotenia technických zraniteľností či detekcie, riešenia a prevencie kybernetických bezpečnostných incidentov.

Ak vychádzame z predpokladu, že prevádzkovateľov základnej služba je dnes na Slovensku okolo 1 500, nájdenie rovnakého počtu kvalifikovaných odborníkov je takmer nemožná úloha. Rovnako to platí v prípade audítorov KB – k dnešnému dňu máme na Slovensku len niečo viac ako 40 certifikovaných audítorov. Aj napriek faktu, že ide o veľmi zaujímavú a solídne finančne ohodnotenú pozíciu, ľudí s touto kvalifikáciou je akútny nedostatok. Bohužiaľ, vzdelávanie v oblasti informačnej a kybernetickej bezpečnosti je beh na dlhé trate a určite je nevyhnutné, aby sa v tejto oblasti angažoval aj verejný vzdelávací systém.

Čo by ste na záver chceli odkázať svojim potenciálnym zákazníkom?

Skúsenosti za posledné obdobie nás naučili niekoľko vecí – veľa podnikov sa mylne domnieva, že nie sú pre útočníkov zaujímavé, a preto pravdepodobnosť kybernetického útoku je natoľko malá, že nie je potrebné sa touto oblasťou zaoberať. Nič nemôže byť ďalej od pravdy – motivácia typického útočníka je v drvivej väčšine len finančná, a tým je paradoxne menšia spoločnosť častejším a jednoduchším cieľom. Veľa spoločností vníma kybernetickú bezpečnosť až vtedy, keď sa prejavia jej negatívne dosahy.

Zároveň však je potrebné vyvarovať sa zjednodušenej predstavy, že bezpečnosť za mňa vyrieši nákup magického softvéru alebo drahej krabičky. Kybernetická bezpečnosť je široký komplex tém v technologickej, procesnej a ľudskej rovine a kľúčom k úspechu je ich hĺbkové porozumenie a integrovaná implementácia do praxe. Energotel ponúka pod jednou strechou celý komplex služieb kybernetickej bezpečnosti – od prvotnej GAP analýzy cez spracovanie návrhu a následnej realizácie bezpečnostných opatrení na základe konkrétnej potreby zákazníka, následný certifikovaný audit a prípravu auditovej správy na Národný bezpečnostný úrad po nepretržitý monitoring a vyhodnocovanie efektívnosti aplikovaných opatrení prostredníctvom služby SOC.

(Natívna informácia)