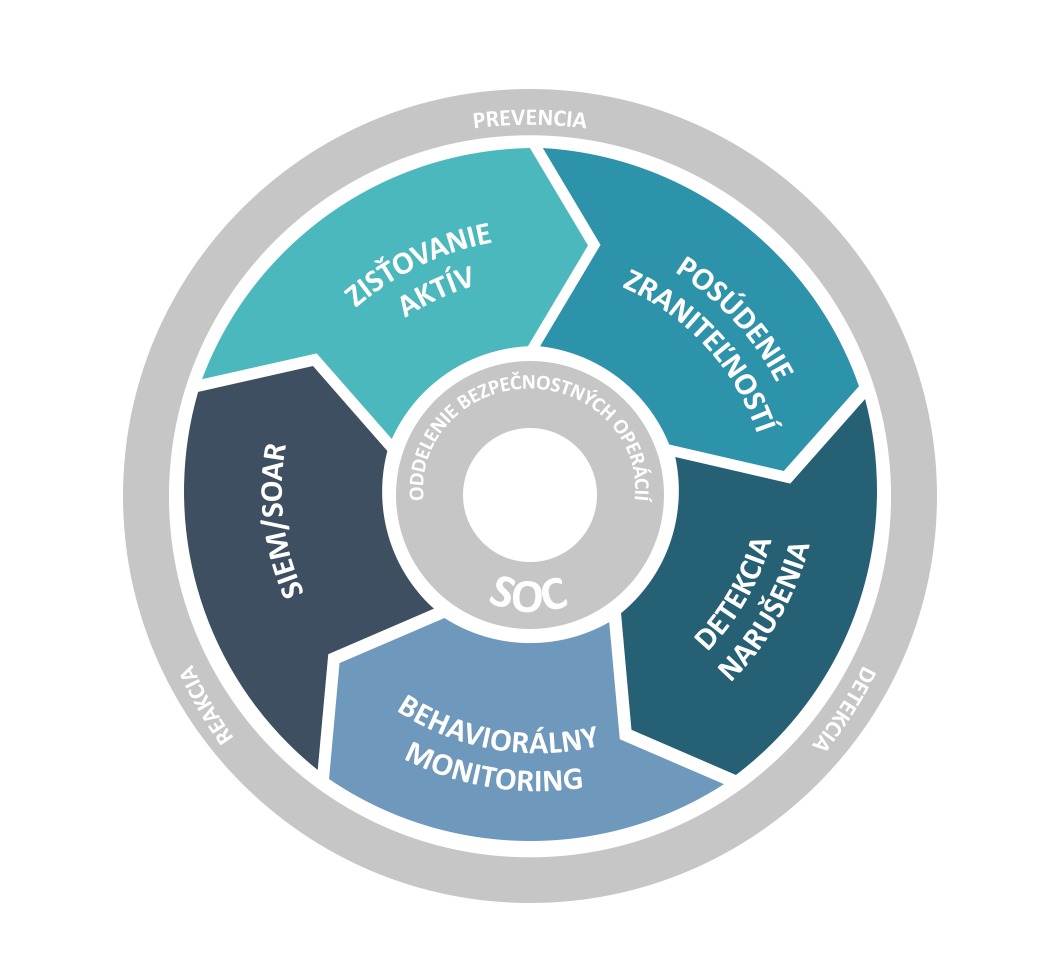

Pre rastúcu komplexnosť IT a nové stratégie útočníkov, ktorí dokážu tradičné ochranné systémy obísť, však zostávajú narušenia bezpečnosti v ostatných rokoch často nepovšimnuté. A to až do chvíle, kým útočníci spôsobia nenávratné škody. Moderné a efektívnejšie zabezpečenie technológií a dát je dnes preto založené nielen na detekcii známeho malvéru a útokov, ale aj na včasnej prevencii. Čiže na priebežnom sledovaní zraniteľností, na monitoringu prevádzky a na automatizovanom vyhodnocovaní množstva dát z rôznych systémov. Oddelenie pre bezpečnosť by preto malo používať minimálne tieto komplementárne bezpečnostné nástroje.

1. Zisťovanie aktív (Asset discovery)

Prvým stavebným kameňom strediska bezpečnostných operácií je nástroj, ktorý dokáže skenovať technologické prostredie a priebežne zaznamenávať informácie o jednotlivých prvkoch internej aj cloudovej IT infraštruktúry. Podrobný a neustále aktualizovaný inventár dá špecialistom prehľad o koncových staniciach, serveroch aj o aplikáciách a službách, ktoré na nich bežia.

2. Posúdenie zraniteľností (Vulnerability assessment)

Druhým krokom je zabezpečiť kontinuálne sledovanie a vyhodnocovanie zraniteľností. Zraniteľnosti sú jemné trhlinky v IT systémoch, ktoré útočníci zneužívajú. Problém je, že trhliny či diery vznikajú priebežne, často bez povšimnutia špecialistov. Preto je technologické prostredie dobré kontinuálne skenovať, nachádzané diery promptne plátať, a tým riziká eliminovať. Pravidelný audit zraniteľností môže byť vyžadovaný aj legislatívne alebo v rámci kontraktov s obchodnými partnermi.

3. Detekcia narušenia (Intrusion detection)

Neoddeliteľnou súčasťou každého SOC sú systémy pre detekciu narušenia, ktoré umožňujú identifikovať útoky ihneď v zárodku, čiže už pri pokuse o prienik do systémov. Dokážu rozpoznať útoky a aktivity útočníkov, ktoré sú známe a boli už vopred opísané. Preto je pri ich využívaní nevyhnutné zbierať dáta z viacerých zdrojov, takzvaných threat intelligence databáz obsahujúcich informácie o kybernetických hrozbách, a tie neustále vyhodnocovať. V ideálnom prípade automatizovane.

4. Behaviorálne monitorovanie (Behavioral monitoring)

Pri súčasnej dynamike hackerskej scény vznikajú nové techniky a stratégie útočníkov denne, preto je naivné predpokladať, že môžu byť všetky opísané v databázach o kybernetických hrozbách. Kľúčovou úlohou SOC je preto taktiež monitorovať udalosti, ktoré vybočujú z noriem. Môže ísť napríklad o narušenia bezpečnostných politík, chybové správy, nezvyčajné aktivity a výkyvy v sieťovej prevádzke alebo neplánované či inak podozrivé reštartovania systémov. K tomu slúžia pokročilé nástroje pre monitoring sietí a automatizovanú detekciu anomálií s pokročilými analytickými funkcionalitami.

5. Manažment bezpečnostných informácií a udalostí (SIEM) a automatizačné a orchestračné nástroje (SOAR)

Posledným nevyhnutným stavebným prvkom každého SOC je systém pre manažment bezpečnostných informácií a udalostí. Cieľom je uľahčiť monitoring infraštruktúry, správu a analýzu incidentov a reportovanie problémov v reálnom čase. SIEM nielenže zhromažďuje dáta z viacerých bezpečnostných nástrojov, ale dáva ich taktiež do súvislostí, čím napomáha nachádzať aktuálne hrozby. Automatizačné a orchestračné nástroje potom umožňujú zrýchliť odozvu na útoky a incidenty, ktorá je kľúčová pre elimináciu škôd.

Roman Čupka, hlavný konzultant Flowmon a CEO Synapsa Networks

|

|