Výkonná ekonomika benefituje z toho, že jej jednotlivé súčasti synchronizovane plnia svoju funkciu a tvoria vyladený ekosystém. V súčasnosti na takej vysokej úrovni, že napríklad vodu, elektrinu a služby považujeme za samozrejmé. Bezchybný chod strojov, vysielačov, čerpadiel, generátorov alebo celých montážnych liniek zabezpečujú priemyselné riadiace systémy (ICS – Industrial Control Systems). Nájdeme ich vo vodárňach, v elektrárňach, rafinériách, doprave, distribúcii energií, chemickej výrobe, potravinárstve a takmer vo všetkých priemyselných odvetviach. Tieto systémy ako súčasť prevádzkových technológií neboli v minulosti predmetom útokov. Reálne ohrozenie vzniklo, keď sa začali prepájať s internými podnikovými informačnými systémami a využívať vzdialený prístup zo strany dodávateľov.

Dostupnosť verzus bezpečnosť

Priemyselné riadiace systémy neboli historicky navrhované s dôrazom na kybernetickú bezpečnosť. Majú plniť úlohy, ako im to obsluha naprogramovala, a mať dokonalú dostupnosť za každých podmienok. Postupná digitalizácia, nástup internetu vecí, snaha o efektívne manažovanie výroby a flexibilnú údržbu cez vzdialený prístup si však vyžiadali prepojenie s okolitým prostredím. V kybernetickej bezpečnosti tak vznikla osobitná oblasť – bezpečnosť prevádzkových technológií, alebo OT (operational technologies) bezpečnosť, ktorá sa zaoberá špecifickými rizikami. „Kým bezpečnosť v IT svete je dlhodobo a systematicky uchopená, priemyselné riadiace systémy či prevádzkové technológie sú z hľadiska bezpečnosti ešte len na začiatku,“ upozorňuje Tibor Paulen, manažér informačnej bezpečnosti Stredoslovenská distribučná, a. s.

Zatiaľ čo vo svete začali spoločnosti reagovať bezpečnostnými opatreniami na kybernetické hrozby už dávnejšie, na Slovensku sa tak stalo omnoho neskôr. „Veľakrát je iniciátorom zmeny práve incident, respektíve kybernetický útok,“ potvrdzuje Marián Trizuliak, architekt kybernetickej bezpečnosti Západoslovenská distribučná, a. s.

Bolestivá súčasnosť

Prevádzkové technológie a priemyselné riadiace systémy boli vždy náročné na počiatočnú investíciu a prevádzka si vyžaduje vysoko kvalifikovaný personál. Takže kto by chcel zasahovať do stabilného, efektívneho a spoľahlivého komplexu ďalšími opatreniami? Prichádza však k rúcaniu perimetra, nárastu využívania vzdialených prístupov a decentralizácii zariadení. Zároveň rastie geopolitická agresivita a využívanie kybertechnológií na priemyselnú špionáž. Takže v konfrontácii zabehnutých pohodlných riešení a rastúcich ohrození je na zváženie riešenie v podaní Mariána Trizuliaka, ktoré účinne

predchádza kríze: „Najdôležitejším momentom je buchnúť päsťou po stole a stanoviť kybernetickú bezpečnosť ako jednu z priorít v spoločnosti. Najlepšie je postupovať v súlade so štandardmi ISO – identifikovať, klasifikovať, chrániť a monitorovať.“ Ku kolegom pripája názor aj Marián Kľačo, vedúci oddelenia bezpečnosti informácií Volkswagen Slovakia: „Informačná bezpečnosť sa stáva súčasťou operatívy. Je to dôsledok evolučného priemyselného vývoja, konkurenčného boja, akceleračného covidového roku a najmä čoraz agresívnejších útokov.“

Komplexita rastie

Novodobé priemyselné riadiace systémy sú na Slovensku v prevádzke viac ako desať rokov a historicky najstaršie systémy sú funkčné aj 15 rokov. Životný cyklus prevádzkových technológií je teda podstatne dlhší ako životný cyklus informačných technológií. S cieľom bezpečnosti si musia porozumieť dva odlišné svety. „Priemyselné systémy nemajú zaužívaný dizajn bezpečnosti tak, ako ho poznáme z IT prostredia,“ upozorňuje Roman Čupka, hlavný konzultant spoločnosti Flowmon a CEO Synapsa Networks. Dôraz sa kladie na ich funkčnú prevádzku pre zaistenie kritických služieb. „Tým sa však systémy stávajú ešte zraniteľnejšie.“ Veľká časť bezpečnostných hrozieb prichádza z IT prostredia, odkiaľ sa útočníci zvyčajne dostávajú k slabšie zabezpečeným priemyselným riadiacim systémom. Problém však nemusí byť iba v slabých miestach a bezpečnostných dierach či v chýbajúcej univerzálnosti nástrojov na ochranu, ale aj v prístupe vrcholových manažérov a silnej generácie, ktorá tieto systémy budovala. „V praxi sa nám osvedčilo, že na presadenie bezpečnostných opatrení sú kľúčové dva faktory, a to finančné zdroje, ako aj dôvera operatívy a manažmentu, vďaka čomu sa nám darí úspešne riešiť mnohé úlohy,“ potvrdzuje skúsenosti Marián Kľačo. Do hybridného ekosystému informačných a prevádzkových technológií sa bude pripájať čoraz viac riešení, a teda aj partnerov. „V energetike dôjde k zmene paradigmy riadenia distribučnej siete od izolovaného centralizovaného systému k decentralizovanému systému – SmartGrid,“ vypočítava Tibor Paulen, a hneď dodáva: „Koľko nových subjektov a partnerov sa tak stane súčasťou našej bezpečnosti a akú budú mať motiváciu, aby spolupracovali?“

Krok vpred

Účinnou metódou je prediskutovať si incidenty, ktoré sa v podobných spoločnostiach už udiali, a skúsiť si predstaviť, ako by to dopadlo práve v danej organizácii. „Táto téma musí byť spoločnou agendou bezpečnostných špecialistov, odborníkov na priemyselné systémy, manažérov zodpovedných za riadenie rizík, topmanažmentu a štátu,“ dodáva Roman Čupka.

Na základe simulovaného incidentu by sa mali identifikovať slabé miesta a zároveň najúčinnejšie riešenia. Pri ich navrhovaní sa však treba zameriavať nielen na výber bezpečnostnej platformy, ale aj na súvisiace procesy – ako incidentom predchádzať, ako na ne reagovať a ako obnoviť prevádzku. A opakovane a pravidelne testovať ich odolnosť.

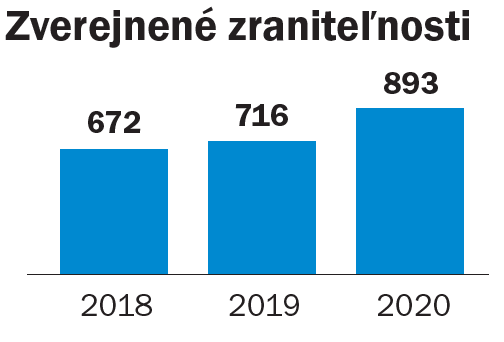

Prečo ho urobiť rázne

Rastúce riziká pre prevádzkovateľov kritickej infraštruktúry potvrdzuje aj štúdia firmy Claroty. „Počet hlásených zraniteľností v prevádzkových technológiách sa zvýšil v druhej polovici vlaňajška medziročne o štvrtinu,“ vysvetľuje Roman Čupka. Nejde pritom o triviálnosti. Tri štvrtiny zraniteľností majú vysoké alebo kritické CVSS skóre, ktorým sa označuje vážnosť slabín, a viac ako dve tretiny z nich sú zneužiteľné na diaľku. „Deväť z desiatich kritických zraniteľností nepotrebuje pre svoje zneužitie žiadne špeciálne podmienky,“ dodáva. V praxi to znamená, že vo väčšine prípadov ide o útoky, ktoré sa dajú vykonať na diaľku bez spolupráce s niekým vnútri organizácie. Efektívnejšia ochrana priemyselných riadiacich systémov je do budúcnosti nevyhnutná. Pri incidentoch totiž nehrozí iba prerušenie dodávok energií či vody. V stávke môže byť zdravie obyvateľov a základné služby štátu. Že ste ešte o žiadnom ohrození prevádzkových technológií nečítali alebo ste ho nezažili? Tibor Paulen to hodnotí aj z globálneho hľadiska: „Slovensko je pre potenciálnych útočníkov malé a nezaujímavé. To je však zároveň aj naša nevýhoda, pretože nám to dáva falošný pocit bezpečia.“

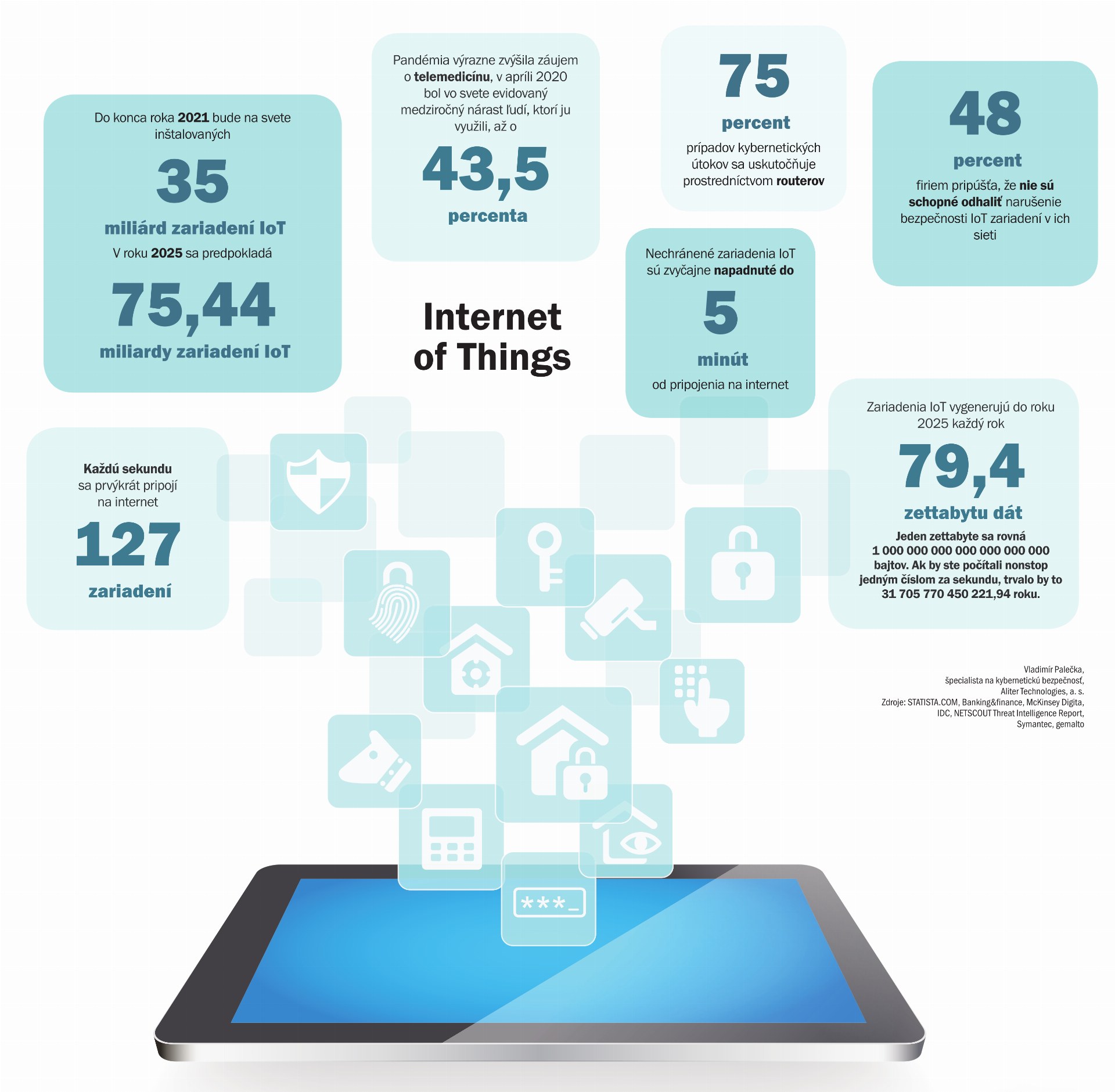

Internet vecí rastie každú sekundu

Hnací motor digitálnej revolúcie či mediálny IT boom. I tak by sme vedeli nazvať rastúci trend okolo IoT technológií. Čo sa však v skutočnosti skrýva za touto skratkou? Už dávno to nie sú iba senzory a rôzne „hlúpe“ IT zariadenia, ktoré sa primárne používajú v priemysle či veľkých spoločnostiach. Internet vecí vplýva aj na životy bežných ľudí a tieto zariadenia nájdeme v mnohých domácnostiach. Spravidla spoločnou črtou týchto zariadení je, že komunikujú. Či už je to komunikácia medzi osobou a strojom alebo medzi strojmi, nemali by sme zabúdať na bezpečnosť. Často sú tieto zariadenia obmedzené z hľadiska fyzických zdrojov, a tak je nemožné riešiť efektívne bezpečnosť na úrovni zariadenia. I keď je pravda iná, výrobcovia nevenujú bezpečnosti takú pozornosť ako funkcionalitám, a tak zvyčajne tieto zariadenia čelia úspešným útokom, hneď ako sa zjavia na internete. Aplikovať teóriu, že v prípade nebezpečenstva jednoducho zariadenia odpojím od siete, nedáva v tomto prípade logiku. Jeden z najslabších prvkov zabezpečenia nielen v domácnostiach je router.

Prichádza chvíľka na zamyslenie. Zmenil som heslo na svojom Wi-Fi routeri alebo používam heslo vytvorené výrobcom, ktoré možno dohľadať na internete? K zabezpečeniu IoT sietí treba pristupovať individuálne, krabicové riešenia naše problémy nevyriešia. Začnime zmenou hesla na Wi-Fi routeroch. Katalyzátor digitálneho pokroku, akým je pandémia, stál a stojí za digitálnou transformáciou mnohých odvetví. Výnimkou nie je ani zdravotníctvo. Dopyt po digitálnych službách rastie, žiaľ s ním aj počet nezabezpečených vektorov, ktoré útočníci z radosťou využívajú. Boli sme svedkami, ako veľmi vie nedostatočná bezpečnosť ohroziť kritickú infraštruktúru, a to hovorím o konkrétnych kybernetických útokoch, ktoré zasiahli zdravotnícke zariadenia našich susedov počas najhoršieho obdobia. Telemedicína je neoddeliteľnou súčasťou digitalizované zdravotníctva. Predstava, že lekár vie na základe zozbieraných dát z pacientových IoT zariadení efektívnejšie určiť diagnózu či skontrolovať úspešnosť liečby, bude v blízkej budúcnosti bežnou praxou. A zdravotný stav povedzme prezidenta či riaditeľa nadnárodnej korporácie môže byť pre určitú skupinu ľudí veľmi zaujímavý. Kybernetická bezpečnosť musí byť súčasťou digitálnej stratégie hneď od začiatku. V prípade IoT je problematická hlavne identifikácia a správa týchto zariadení. Skutočne máte prehľad o všetkom, čo je vo vašej sieti? Nemožno chrániť niečo, čo nám je neznáme. Martin Vívodík, bezpečnostný manažér Clico

Vladimír Palečka, špecialista na kybernetickú bezpečnosť, Aliter Technologies, a. s. Zdroje: STATISTA.COM, Banking&finance, McKinsey Digita, IDC, NETSCOUT Threat Intelligence Report, Symantec, gemalto

IoT zariadenia

SMART HOME

Smartfóny, chladničky, hodinky, požiarne alarmy, bezpečnostné zámky na dverách a bicykloch, medicínske senzory, fitnes náramky, bezpečnostné systémy, meteostanice, hlasoví asistenti, osvetlenie, ovládače, robotické vysávače, kamery, zubné kefky, ďalšie domáce spotrebič

INDUSTRIÁLNE RIEŠENIA

Roboty v skladoch, zváracie stroje, roboty vo výrobe

SMART CITY

Riešenia, kde zariadenia primárne komunikujú medzi sebou a následne systém vyhodnocuje dáta. Patria sem parkovacie a environmentálne aplikácie či riadenie križovatiek.

UMELÁ INTELIGENCIA

Telemedicína a zariadenia napojené na monitorovanie zdravotného stavu a následné vyhodnocovanie. Riešenia vo výrobnej sfére, kde umelá inteligencia dokáže s pripojením na IoT senzor zariadenia vyhodnotiť nutnosť jeho výmeny ešte pred zlyhaním a priamo notifikuje obsluhu.

KOMENTÁR

Veríme falošným mýtom a spoliehame sa na minulosť

Aby som prešiel hneď k veci – pravidelne sa stretávam so situáciou, že tému kybernetickej bezpečnosti nemá vedenie podnikov medzi prioritami. Spolieha sa na to, že „keby niečo“, IT manažér to nejak zvládne. No nezvládne. Je stále veľa podnikov, ktorých vedenie sa s kybernetickou bezpečnosťou ani len nezoznámilo a netuší, ako rýchlo môžu prísť o najcennejšie aktíva. Často sa stáva, že prvá aktivita vedenia príde až potom, keď ich už útočník stihol predbehnúť a zanechal za sebou, žiaľ, významné škody. Priemysel historicky nemal cieľ odolávať kybernetickým hrozbám aj preto, že súčasné výrobné linky a priemyselné systémy vznikali v období pred 10 až 15 rokmi, keď bola aktivita útočníkov slabšia. Dnešné systémy potrebujú reagovať na rádovo zložitejšie a oveľa početnejšie útoky hekerov. Čo im na to chýba? Ak majú podniky zaviesť bezpečnostné opatrenia a monitorovať prostredie a možné útoky, manažéri musia vedieť, čo presne chránia. Úplná, aktuálna a detailná evidencia kritických aktív podieľajúcich sa na výrobnom procese je nevyhnutná podmienka aj pre spoľahlivý monitoring a implementáciu účinných bezpečnostných opatrení. Kľúčový obranný prvok v boji proti hekerom je dobre zaškolený pracovník. A povedomie o hrozbách, zraniteľnostiach systémov a odporúčaných bezpečnostných postupoch pri práci v priemyselnom prostredí je na nezaplatenie. Aj keď pri obrane pred útočníkom potrebujeme aj technické prostriedky, vyškolený človek – používateľ zostáva rozhodujúcou oporou pri obrane pred hrozbami kybernetickej bezpečnosti.

Ak sa v súčasnosti priemyselný podnik rozhodne začať riešiť bezpečnosť, skôr či neskôr narazí na financie. Nie je pravda, že na to treba extra ťažký plný mešec. Je veľa organizačných, ale aj technických bezpečnostných opatrení, ktoré je možné zrealizovať aj s minimálnym rozpočtom. Hlavne začnite. Viaceré útoky sa útočníkom podarili práve preto, že linky a systémy nie sú dostatočne izolované od internetu aj od ostatného interného prostredia. Systémy, ktoré o sebe poskytujú informácie do verejnej siete, sú vystavené významnému riziku. Preto je nevyhnuté komunikáciu s priemyselnými systémami zredukovať na nevyhnutné minimum potrebné na samotný výrobný proces. Útočníci sa často spoliehajú na to, že výrobné linky a priemyselné systémy nie sú „zaplátané“ a zneužívajú publikovanú zraniteľnosť. O zraniteľnostiach priemyselných systémov totiž informuje mnoho verejných zdrojov a odolnosť proti útočníkom je výrazne posilnená jedine vtedy, ak podnik systematicky pláta tieto diery. Je veľa možností, ako okamžite začať s budovaním odolnosti priemyselného podniku proti útokom a výrazne tak znížiť riziko. No najväčším problémom však zostávajú falošné mýty, ktorým veríme a bránia nám konať!

David Dvořák, OT security špecialista Asociácia kybernetickejbezpečnosti

Infraštruktúra a priemysel sa stali lukratívnymi cieľmi

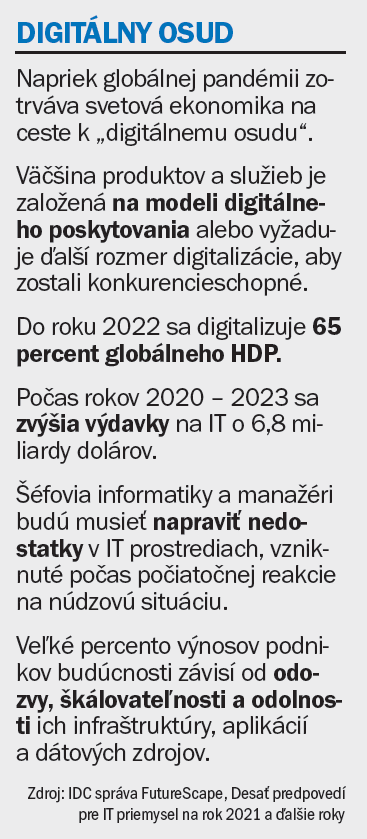

Covid bol azda najúčinnejším transformátorom a urýchľovačom v digitálnej histórii ľudstva. Rýchlosť implementácií však so sebou prináša množstvo ohrození.

Pre priemyselný sektor a jeho dodávateľský reťazec just-in-time pandémia poslúžila na urýchlenie a zefektívnenie výrobných procesov. Na udržanie produktivity a konkurencieschopnosti boli organizácie nútené umožniť vzdialený prístup zamestnancom aj dodávateľom, čo sa stáva občas dvojsečnou zbraňou – najmä keď chýbajú správne digitálne a kyberbezpečnostné opatrenia. Tieto nedostatky boli rýchlo lokalizované útočníkmi ako lukratívny cieľ. Uplynulý rok stal sa tak pozoruhodný a významný aj pre kybernetickú bezpečnosť prevádzkových technológií a priemyselných kontrolných systémov.

Vydieranie, medializácia aj phishing

Už počas roka 2020 zaznamenali prevádzkové technológie a priemyselné kontrolné systémy významný vzostup ransomvérových útokov. Rástli nielen počty incidentov v priemyselných spoločnostiach, ale zvýšil sa aj dosah útokov na kontinuitu výroby. Spolu s tým rástli aj priame útoky na riadiace systémy vystavené do internetu. Hekerské APT skupiny útočili nízko kvalifikovanými taktikami, technikami a postupmi, pričom preferovali funkčnosť a psychologický dosah útoku oproti klasickému útoku, ktorý sa deje v tajnosti. Pozoruhodné je, že takto útočili takzvané APT skupiny, ktoré používajú práve najnebezpečnejšie a sofistikované techniky útoku zamerané na pokročilé trvalé hrozby (advanced persistent threat – APT).

Potreba vzdialenej práce a prístupu zvýšili riziko prevádzkovej odolnosti prevádzkových technológií a priemyselných riadiacich systémov. Ohrozenie v tejto oblasti predstavujú, ako aj v iných oblastiach agresívne phishingové kampane zamerané voči zamestnancom alebo malvérom napadnuté webové stránky, ktoré využívajú covidovú paniku.

Zraniteľnosti narastajú

Rastúci počet útokov je možné korelovať s rastúcimi zraniteľnosťami v OT/ICS (Operational Technology/Industrial Control Systems) infraštruktúrach, ktoré rok čo rok narastajú. Dôvodom sú inherentné a notoricky známe zraniteľnosti prevádzkových komponentov staršej výroby, zlé programovacie návyky a chybný bezpečnostný dizajn pri nových komponentoch či obchádzanie ochranných mechanizmov systému. Často absentujúce „plátanie“ operačných systémov a v prostredí IT aj prevádzkových technológiách je nedostatočne zabezpečená architektúra. Minulý rok sprevádzali kritické zraniteľnosti, ako napríklad Zerologon, ktorý umožnil útočníkovi prevziať kontrolu nad Microsoft Active Directory pomocou eskalácie privilégií. Skupina zraniteľností pod názvom Amnesia33 a Ripple 20 mali značný dosah na milióny zariadení po celom svete. Koniec roka sprevádzalo objavenie útoku proti dodávateľskému reťazcu, kde bol implantovaný trójsky kôň do monitorovacieho softvéru SolarWinds Orion ako súčasť procesu aktualizácie. Tento vysoko sofistikovaný typ útoku pomocou infikovanej záplaty umožnil útočníkovi získať prístup k mnohým organizáciám vo svete vrátane vládnych agentúr. Dosah útoku v celom rozsahu a ďalšie napáchané škody budú známe neskôr.

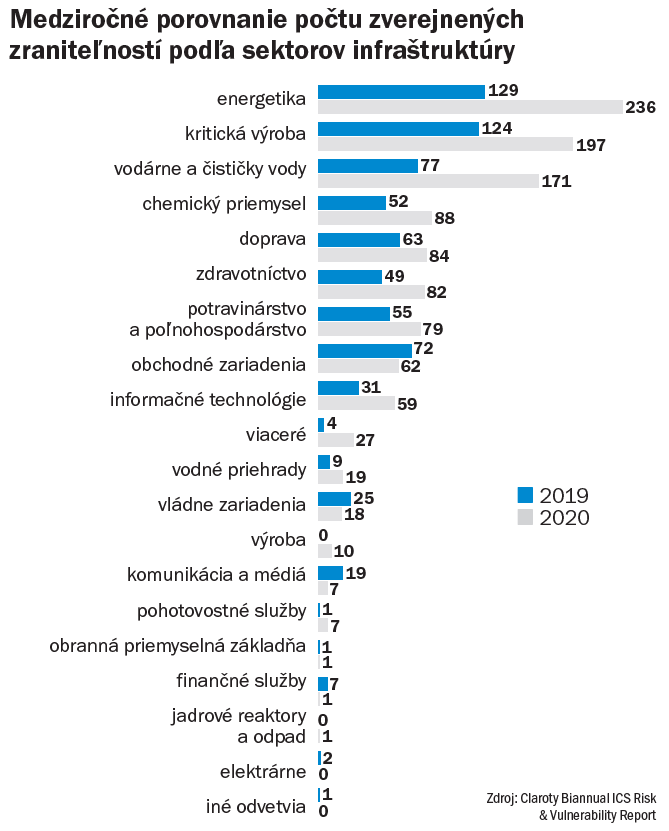

Štatistiky môžu byť ešte horšie

Obete útokov boli spoločnosti zo všetkých priemyselných sektorov – tie, ktoré boli viac zasiahnuté spomalením ekonomiky, ako sú výroba, automobilový priemysel, doprava a oceliarsky priemysel. Rovnako ako tí, ktorým sa počas krízy darilo dobre, čiže lodná doprava, farmaceutické spoločnosti, výrobcovia potravín a dodávatelia energie. Je všeobecne známe, že len 30 percent bezpečnostných incidentov je reportovaných verejnosti, a preto čísla v štatistikách útokov môžu byť podstatne vyššie. V medziročnom porovnaní s prvým polrokom 2019 zaznamenal v roku 2020 sektor vodárenstva a odpadových vôd nárast zraniteľnosti v ICS o 122,1 percenta, zatiaľ čo v kritických odvetviach výroby došlo k nárastu o 87,3 percenta a v energetike rástli zraniteľnosti o 58,9 percenta. Tento prieskum odkrýva trendy v oblasti rizík a zraniteľností, a tak napovedá bezpečnostným manažérom aj integrátorom prevádzkových technológií, aby prehodnotili doterajšiu stratégiu kybernetickej bezpečnosti a posilnili kybernetickú obranu v rámci spoločnosti.

ZÁKLADNÉ ODPORÚČANIA KYBERNETICKEJ OBRANY |

| Kybernetická bezpečnosť prevádzkových technológií a priemyselných kontrolných systémov, populárne označovaných ako OT/ICS (Operational Technology/Industrial Control Systems), je kontinuálny proces, a nie projekt, a preto si vyžaduje zodpovedný prístup. |

| ■ Ako prvé treba posúdiť riziká, identifikovať hrozby a odhaliť možné vektory útokov do OT/ICS prostredia. ■ Na základe týchto výstupov určiť stratégiu, rozsah a robustnosť kybernetickej obrany. Tento zásadný krok mnoho spoločností podceňuje a bezhlavo sa vrhá do implementácií technológií, ktoré vlastne možno ani nepotrebuje, pretože zle priorizovali ošetrenie rizík. ■ Zabezpečiť pripojenia vzdialeného prístupu pomocou mechanizmov VPN siete a dvojfaktorovej autentifikácie, silný manažment privilegovaných prístupov a výber vhodných technológií pre OT siete. ■ Udržiavať inventár aktív v aktuálnom stave pomocou automatizovaných nástrojov. Pretože obrana OT/ICS je neúčinná, ak nevieme, čo chránime. ■ Implementovať silný manažment prístupov, zamedziť priesaku OT komunikácie do internetu, zakázať vzdialené prístupy do bezpečnostných manažérov, nasadiť segmentáciu a zonáciu OT siete. ■ Nasadiť monitoring kybernetických hrozieb špecializovanými riešeniami, ktoré rozumejú OT prostrediu, logicky a fyzicky blokovať prenositeľné médiá, pokiaľ možno maximálne virtualizovať operačné systémy a sieť. ■ Pravidelne zálohovať a zálohy testovať. ■ Zaviesť jasné bezpečnostné štandardy a politiky voči dodávateľom a tretím stranám, nastaviť robustný manažment incidentov, zálohovania, plán kontinuity a obnovy a plátať, pokiaľ to prostredie a okolnosti dovoľujú. ■ Pravidelne vykonávať Red Team a Blue Team cvičenia, čo je simulácia útoku a obrany v organizácii. Účelom je testovanie robustnosti nasadených opatrení a kontinuálne zlepšovanie. |

| Martin Fábry, ICS/DCS bezpečnostný architekt a konzultant |

RIEŠENIE

Čím vyššie privilégium, tým väčšie ohrozenie celej infraštruktúry

Privilegované účty predstavujú najväčšiu bezpečnostnú zraniteľnosť IT systémov každej organizácie. Podľa prieskumov spoločnosti CyberArk sa kybernetické útoky realizujú až v 85 percentách práve kompromitáciou účtov s vyššími oprávneniami. Tým sa hekerom otvárajú dvere do IT systémov celej organizácie. Takým bol aj nedávny útok na Uber, ktorému „zmizli“ kľúče k ich cloudovému prostrediu a s nimi aj 45 miliónov záznamov o cestujúcich a vodičoch.

Problém sú zamestnanci aj dodávatelia

Ak sa útočníkom podarí získať prístup do privilegovaných účtov, môžu tak získať kontrolu nad celou IT infraštruktúrou. Dokážu extrahovať citlivé dáta, zmeniť funkčnosť aplikácií a systémov či úplne paralyzovať celú organizáciu. V kybernetickej bankovej lúpeži na Bangladéšsku centrálnu banku tak zmizlo 80 miliónov dolárov a obdobný bol aj útok na filmovú spoločnosť Sony Pictures. „Ak zamestnanci ukladajú súbory do cloudového priestoru alebo posielajú informácie cez osobný e-mail, neúmyselne vystavujú citlivé údaje spoločnosti veľkému riziku,“ upozorňuje Daniel Hetenyi, bezpečnostný odborník zo spoločnosti CyberArk. Ďalšou hrozbou sú aj bývalí zamestnanci. Majú vedomosti o citlivých informáciách, a tak vedia, ako legitímne môžu bezpečnostné opatrenia obísť. V praxi to potvrdzuje aj bezpečnostný expert: „Stretávame sa dokonca aj s prípadmi, keď bývalí zamestnanci majú stále aktívne účty v systémoch.“ Často sa útoky dejú aj cez prístup dodávateľov. V tomto prípade je vstupnou bránou pre útok kombinácia sietí VPN, agentov a ad hoc procesov na zabezpečenie prístupu vzdialených dodávateľov k dôležitým interným systémom. Tieto možnosti prinášajú nekonečnú kombináciu problémov pre používateľov aj správcov.

Neprehliadnuteľné výzvy

Ešte pred vyše rokom neprichádzalo do úvahy, že by administrátori pracovali denne z domu. Stalo sa tak a Daniel Hetenyi odporúča: „V súčasnosti je nevyhnutné nastaviť Zero Trust model nielen pre administrátorov, ale aj pre dodávateľov. Každý používateľ má mať len také práva, aké potrebuje v danom čase na danú operáciu.“ Organizácie prechádzajú zároveň digitálnou transformáciou, čo znamená, že čoraz viac služieb využívajú v cloude a používajú agilnejšie modely prevádzky IT. Z jedného nástroja tak majú prístup všade a ak sa k nemu podarí hekerom preniknúť, môže to mať katastrofálne následky.

Ako správne postupovať?

Mnohé organizácie často ani nevedia, koľko a ako majú účty evidované, kto k nim má prístup, či sa zmenilo heslo, a teda či majú dostatočnú bezpečnostnú politiku. V tomto prípade spoločnosti potrebujú v prvom rade dobrú „hygienu“. Ako prvé je nutné urobiť audit všetkých účtov a následne sa sústrediť na zabezpečenie tých účtov, ktorých zneužitie by malo najväčší vplyv na organizáciu. Na tieto účely slúži viacero profesionálnych spôsobov, medzi nimi aj bezplatný nástroj Discovery and Audit, ktorý slúži na skenovanie všetkých účtov organizácie aj ich rizík. Ďalším krokom je nastavenie kompletného zabezpečenia, čo znamená využiť správne technické nástroje na vynútenie bezpečnostných politík. „Pri výbere platformy na riadenie privilegovaných účtov odporúčam zvoliť niektoré z integrovaných riešení, ktoré bude vďaka svojmu jednotnému prostrediu šetriť administrátorom čas a prácu. Riadenie prístupu k privilegovaným účtom potom zabezpečí, že sa k systémom budú môcť prihlásiť skutočne len oprávnení používatelia,“ uzatvára Daniel Hetenyi.

Ktoré profesie nám chýbajú najviac

ANKETA

V kybernetickej bezpečnosti chýbajú všetky profesie a všade. Odpovede profesionálov však opisujú možnosti, kde začať a ako nastaviť priority.

Ivan Makatura, generálny riaditeľ, Kompetenčné a certifikačné centrum kybernetickej bezpečnosti

Kybernetická bezpečnosť má rôzne roly, ale nebudem osobný. Odstúpim, zoberiem si vzorec a počítam:

Koho je najmenej, kde je priepasť a kde je najvyššia potreba? Zmeriam, koľko trvá potrebná činnosť, napočítam opakovania a vychádza mi – najvyšší dopyt bude po manažéroch kybernetickej bezpečnosti (metóda Activity Based Costing: prácnosť typických činností roly krát počet opakovaní požadovaných výstupov).

Rastislav Janota, riaditeľ, Národné centrum kybernetickej bezpečnosti SK-CERT

Najviac chýbajú manažéri kybernetickej bezpečnosti v organizáciách. Synonymom je veľvyslanec bezpečnosti voči zamestnancom, ale najmä vedeniu organizácie. Je to rola, ktorá by mala ukazovať smer, viesť aktivitu firmy v oblasti kybernetickej bezpečnosti dopredu. Okolo neho by mala vznikať atmosféra pochopenia bezpečnosti. Manažér dokáže identifikovať ďalšie chýbajúce profesie v každej organizácii.

Tomáš Hettych, viceprezident, Asociácia auditu a kontroly informačných systémov

Ak chýba architekt informačnej bezpečnosti, organizácia väčšinou nemá stratégiu a rieši hlavne akútne incidenty. Prostredie je rôznorodé, bez metriky, zdieľaných údajov a zlepšovania. Ak chýba analytik, stráca sa schopnosť analyzovať incidenty a riešiť problémy. Teda sa bude len hasiť, ale bez zistenia príčiny. Ak chýba manažér, neimplementujú sa navrhované opatrenia a nezlepšuje sa úroveň kybernetickej bezpečnosti. V malých a stredných firmách by to mal zvládnuť jeden manažér kybernetickej bezpečnosti.

Martin Oczvirk, riaditeľ odboru informačnej bezpečnosti a certifikácie, Úrad na ochranu osobných údajov

Trápi nás nedostatok technicky zameraných pracovníkov či už stredoškolského alebo vysokoškolského štúdia. Ak sme aj v štátnom sektore kvalitného zamestnanca zlanárili, vždy bolo len otázkou času, kedy nám ho vyfúkol súkromný sektor. Platové náležitosti sú, žiaľ, v štáte limitované. Kvalitné školenia sú pre štátnych zamestnancov takmer nedostupné vzhľadom na nedostatočný rozpočet.

Robert Mramúch, manažér kybernetickej bezpečnosti MH Teplárenský holding

V oblasti energetiky a utilít sú to s istotou profesie a špecializácie, ktoré sú zamerané na prevádzkové technológie. Výrobné a riadiace systémy sú cieľmi útočníkov čoraz častejšie. Preto je potrebné zamerať sa na integráciu už existujúcich profesií a zároveň prehĺbiť náplne zamestnancov o úlohy a roly kybernetickej bezpečnosti. Budeme tak môcť stavať na základnom pilieri kybernetickej bezpečnosti – na ľuďoch.

Peter Dostál, generálny riaditeľ a predseda Predstavenstva, Aliter Technologies, a. s.

Chýbajú nám ľudia vo všetkých oblastiach kybernetickej bezpečnosti: od analytikov cez inžinierov, administrátorov až po špecialistov, architektov a konzultantov. Ponuka na trhu práce je veľmi obmedzená, a tak sú zamestnávatelia nútení vychovávať si vlastných odborníkov a dočasne kumulovať roly. Situácia sa nebude zlepšovať ani v budúcnosti, keďže dopyt rastie rýchlejšie ako ponuka, a tak očakávam outsourcing týchto rolí smerom k špecializovaným spoločnostiam, ktoré budú vedieť efektívnejšie poskytovať služby v oblasti kybernetickej bezpečnosti.

Andrej Žucha, generálny riaditeľ, ALISON Slovakia

Bezpečnosť je tímová práca. Ani najviac certifikovaný profesijný bezpečnostný špecialista nič nezmôže bez ďalších, či už ide o administrátora, analytika alebo audítora. Podstatné je, aby používali pri tom, čo robia, nielen odborné znalosti, ale aj zdravý sedliacky rozum a dokázali správne reagovať aj v najkritickejších situáciách. A počet absolventov v odbore IT bezpečnosti nie je závratné číslo.

Roman Čupka, hlavný konzultant, výkonný riaditeľ, Flowmon Networks, Synapsa Networks

Architekt kybernetickej bezpečnosti. Ich nedostatok je spôsobený najmä neochotou či nemožnosťou organizácií zaplatiť ročnú odmenu okolo 120-tisíc eur. Na druhej strane to, čo trh u nás ponúka, nie vždy reflektuje požiadavky na adekvátne schopnosti a zručnosti. Tie by mali obsahovať analytické, kritické, kreatívne a inovatívne myslenie. Architekt musí vedieť riešiť komplexné problémy a výzvy, neustále sa vzdelávať, rozumieť technológiám a mať skúsenosti s programovaním. Musí to byť tímový hráč, rešpektovaný líder a v súčasnosti sa počíta aj vplyv na sociálnych sieťach.

Vojtech Gáborík, riaditeľ úseku informačných technológií Prvá stavebná sporiteľňa

Každá rola v tíme Cybersecurity má svoje nezastupiteľné miesto. Jednotlivé roly sa vzájomne dopĺňajú a spoločne pomáhajú napĺňať ciele v oblasti bezpečnosti. Všetci vieme, že na Slovensku je nedostatok špecialistov pre takmer každú IT rolu, konkrétne mne najviac chýbajú v operatíve. Nedostatok špecialistov pre Cloud Security Posture Management a incident manažment a pokročilé hrozby vnímam veľmi kriticky.

Vladimír Mlynarčík, riaditeľ pre región Českej a Slovenskej republiky, Clico

Naše skúsenosti zo slovenského, rovnako aj z českého trhu hovoria, že na strane koncových zákazníkov chýbajú odborníci na kybernetickú bezpečnosť na všetkých pozíciách a úrovniach. Či už hovoríme o bezpečnostných analytikoch, systémových inžinieroch, alebo skúsených dizajnéroch bezpečnostných politík.

Daniel Hetenyi, regionálny manažér, CyberArk

Bezpečnostní špecialisti a manažéri sú úzkoprofilový tovar. Len v našej firme máme otvorených viac ako sto pozícii globálne, kde je potrebná znalosť IT bezpečnosti. Na domácom trhu firmy hľadajú čoraz užšie špecializácie kvôli novým trendom v technológiách, ako je bezpečnosť OT sietí a devops security architekti. A tiež je dopyt po mamanažéroch bezpečnosti, ktorí sú nielen strážcami rizík, ale aj ľuďmi, ktorí podporujú a umožňujú celkový rozvoj firmy.

Jaroslav Oster, súdny znalec, Infoconsult

Predchádzajúce ankety jasne identifikovali aktuálnu potrebu akcelerácie vzdelávania používateľov na všetkých úrovniach, nesporne jednou z dominantne chýbajúcich profesií v nasledujúcich rokoch budú kvalifikovaní tvorcovia a realizátori vzdelávacieho obsahu – lektorské profesie zdatné v témach informačnej a kybernetickej bezpečnosti. Táto potreba je dlhodobo už teraz viditeľná napríklad v školstve.

Ján Adamovský, riaditeľ bezpečnosti, Slovenská sporiteľňa

Technologicky podkutý líder, ktorý je schopný ľudskou rečou vysvetliť kolegom, klientom, ale aj svojej mame, prečo je dôležité sa obozretne správať v digitálnom priestore. Zároveň rozumie širšiemu kontextu firmy a je schopný akceptovať fakt, že bez rizika sa podnikať nedá. Som presvedčený, že s pribúdajúcim počtom bezpečnostných špecialistov rastie aj dopyt po lídroch, ktorí budú vedieť ich schopnosti správne usmerňovať.

Tomáš Zaťko, CEO, etický hacker, Citadelo

Najviac chýbajú kvalitní bezpečnostní manažéri. Obrovské množstvo podnikov ich ani nemá. Ak má, tak často „to iba niekomu prischne“. Ak sa má práca bezpečnostného manažéra vykonávať poriadne, tak ju musí vykonávať človek s kvalitným vzdelaním, prípravou, holistickým prístupom a silnou podporou vrcholového vedenia.

Marián Trizuliak, architekt kybernetickej bezpečnosti Západoslovenská distribučná, a. s.

Ja si myslím, že všetky. „Bezpečákom“ sa nestane študent alebo zamestnanec ukončením nejakého štúdia na univerzite. Bezpečákom sa človek stane postupom času, rôznymi okolnosťami a vývojom. Určite sa nájdu takí, ktorí snívajú o práci v kybernetickej bezpečnosti, avšak drvivá väčšina z nich netuší, čo to zahŕňa. Či už pravidelné znásilňovanie príkazového riadka, prehliadanie miliónov nič nehovoriach riadkov v logoch, neustála obhajoba zmysluplných požiadaviek na informačné systémy. Práca je pestrá a už vôbec nie nudná.

Roman Varga, manažér kyber bezpečnosti, Dôvera, zdravotná poisťovňa, a. s.

Chýba nám Štátny dozorný a poradný orgán – štátny DPO (data protection officer). Profesia, ktorá zhora zastreší prienik kyberbezpečnosti a problematiky ochrany osobných údajov. Za rok na Slovensku v COVID období registrujeme veľa podporných IT projektov, ktoré mali ratio a pretavovali skúsenosti odborníkov. Tieto boli veľakrát neúspešné, lebo ich nebolo možné zhora štátnou autoritou a legislatívne podporiť. Jednoducho, chýba možnosť efektívne odkonzultovať dosahy verejných (štátnych) IT projektov.

Pavol Adamec, výkonný riaditeľ oddelenia Riadenie rizík, KPMG Slovensko

Zdôraznil by som nedostatok kvalitných manažérov bezpečnosti schopných sprostredkovať komunikáciu medzi vedením a technikmi. Táto profesia musí identifikovať, čo je dôležité pre organizáciu a preložiť do jazyka IT, čo, prečo a ako veľmi potrebujeme chrániť. Títo experti by mali chápať význam technických slabín a vysvetliť vedeniu – nie strašením, ale faktami – čo nastane, ak nevyvinieme aktivitu.

Henrich Šnajder, manažér IT bezpečnosti, Orange Slovensko, a.s.

Mimoriadne nám chýbajú dve roly. Bezpečnostní softvéroví analytici vo vývoji DevSecOps, keďže bezpečný softvér a jeho životný cyklus sú veľkou časťou úspechu, ako sa vyhnúť bezpečnostným incidentom. Potom sú to bezpečnostní analytici pre manažment bezpečnostných incidentov a definíciu nápravných a preventívnych opatrení. Bezpečnosť telekomunikačných technológií predstavuje špecifický prienik viacerých kompetencií IT, IP a telekomunikačných sietí a vyžaduje široké a hlboké znalosti.

Marek Zeman, vedúci oddelenia bezpečnosti informačných systémov, Tatra banka

Celý svet posledných dvadsať rokov prežíva nástup digitalizácie. Slovensko zažíva rovnakú vlnu a je hladné po všetkých profesiách v informačnej bezpečnosti. Na zaplnenie potrebných miest sme veľa neurobili a teraz potrebujeme rýchlo trénovať množstvo ľudí na rôzne pozície. Slovensku najviac chýbajú vzdelaní učitelia a tréneri, ktorí dokážu kvalitne vychovávať dostatočne veľa odborníkov.

Ivan Kotuliak, dekan, Fakulta informatiky a informačných technológií STU Bratislava

Najviac nám chýbajú učitelia a lektori, ktorí sa aktívne venujú oblasti kybernetickej bezpečnosti a ktorí by mohli ďalej vzdelávať svojich študentov, ale aj širšiu verejnosť. Je to oblasť, ktorá sa rýchlo a neustále vyvíja a mení. Širším vzdelávaním dosiahneme lepšie povedomie, ale aj ľahšiu implementáciu nutných postupov vrátane ochrany súkromných dát, ktorá je stále na veľmi nízkej úrovni.

Jana Puškáčová, manažérka útvaru Informačná bezpečnosť, MOL IT & Digital Slovensko

Pozície v kybernetickej bezpečnosti dnes bývajú úzko špecializované a navzájom nezameniteľné: ťažko si predstaviť, že by penetračného testera dokázal bez problémov nahradiť správca firewallu, audítor či expert na cloudovú bezpečnosť. Keďže kybernetická bezpečnosť je veľmi dynamická oblasť, profesia, ktorá je kritická dnes, už zajtra nemusí byť prioritou. Preto potrebujeme ľudí, ktorí sú zanietení „bezpečáci“, majú prehľad a nevadí im, že musia na sebe stále pracovať, aby držali krok s dobou.

Richard Kiškováč, bezpečnostný konzultant, Digital Systems, a.s.

V praxi je stále problémom včasná detekcia kybernetických útokov. Takže najviac chýbajú analytici kybernetickej bezpečnosti, zvlášť tí vysokokvalifikovaní pre proaktívnu detekciu pokročilých útokov. Táto pozícia si vyžaduje komplexné znalosti informačných technológií aj taktík, techník a postupov útočníkov a možností ich včasnej detekcie. Vzhľadom na komplexnosť aj napredujúcu digitalizáciu to bude dlhodobo nedostatková pozícia a jej nahradenie umelou inteligenciou nebude jednoduché.

(Špeciálny projekt)